NOTE: В данной статье показана настройка версий ОС NDMS 2.11 и более ранних. Настройка актуальной версии ПО представлена в статье "Маршрутизация сетей через VPN".

Как настроить интернет-центры серии Keenetic для объединения двух удаленных локальных сетей, используя встроенное приложение Сервер PPTP?

Такая возможность появилась в интернет-центрах серии Keenetic начиная с версии микропрограммы NDMS V2.04. На момент публикации, для моделей Keenetic Giga II, Keenetic Ultra, Keenetic VOX, Keenetic DSL и Keentic II доступен компонент микропрограммы Сервер PPTP, обеспечивающий работу настройки для двустороннего обмена данными между пользователями локальных сетей интернет-центров через защищённый PPTP-туннель по сети Интернет (или например внутренней сети провайдера). Информацию об установке компонента микропрограммы Сервер PPTP можно найти в статье: «Реализация сервера PPTP»

Ниже рассмотрим пример объединения двух локальных сетей при помощи интернет-центров серии Keenetic через встроенное приложение Сервер VPN (компонент Сервер PPTP).

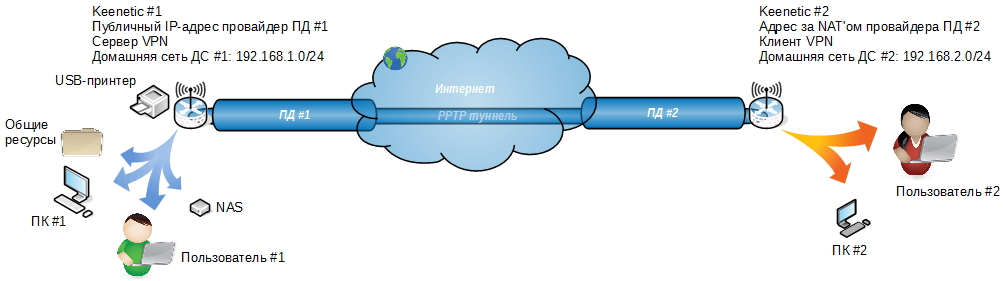

Предположим, что интернет-центр Keenetic#1 (на нём установлен компонент микропрограммы Сервер PPTP) подключен к сети Интернет через провайдера ПД#1, предоставившего "белый" публичный статический IPv4-адрес (если публичный IP-адрес выдается динамически, нужно настроить функцию динамического DNS – DyDNS). На этом устройстве установлен компонент Сервер PPTP.

Интернет-центр Keenetic#2 имеет выход в Интернет через подключение провайдера ПД#2.

Наша схема предполагает, что провайдер ПД#2 предоставил "серый" IP-адрес, однако для реализации нашей задачи это не имеет значения (кроме того, что установить Сервер VPN на подключении с «серым» IP-адресом не получится, т.к. будут невозможны входящие соединения). Говоря точнее, для корректной работы по нашей схеме требуется, чтобы были разрешены входящие подключения по порту TCP/1723 и протоколу GRE на публичный IP-адрес (или доменное имя) интернет-центра Keenetic#1 в Интернете.

Интернет-центр Keenetic#2 имеет выход в Интернет через подключение провайдера ПД#2.

Наша схема предполагает, что провайдер ПД#2 предоставил "серый" IP-адрес, однако для реализации нашей задачи это не имеет значения (кроме того, что установить Сервер VPN на подключении с «серым» IP-адресом не получится, т.к. будут невозможны входящие соединения). Говоря точнее, для корректной работы по нашей схеме требуется, чтобы были разрешены входящие подключения по порту TCP/1723 и протоколу GRE на публичный IP-адрес (или доменное имя) интернет-центра Keenetic#1 в Интернете.

Пусть две локальные домашние сети ДС#1 и ДС#2 выходят в Интернет при помощи Keenetic#1 и Keenetic#2 соответственно. К VPN-серверу на Keenetic#1 интернет-центр Keenetic#2 автоматически устанавливает подключение (в качестве клиента PPTP), что позволяет пользователям в его домашней сети (Пользователь#2) получать доступ как непосредственно на Keenetic#1 (для подключения к USB-накопителям и принтерам), так и к ресурсам, расположенным в его домашней сети, — компьютерам, домашним серверам NAS и пр. При выполнении приведенных ниже рекомендаций аналогичная возможность доступа обеспечивается и в обратном направлении, т.е. в домашнюю сеть Keenetic#2 из локальной домашней сети Keenetic#1. Например, Пользователю#1 возможно будет просмотреть видеофайл, расположенный в папке общего доступа на ПК#2.

Основные шаги по включению и настройке приложения Сервер VPN приведены в статье: «Реализация сервера PPTP»

Установите на интернет-центре Keenetic#1 компонент-приложение Сервер PPTP. Настройку интернет-центров в нашем примере мы будем выполнять через веб-конфигуратор.

Настройка Keenetic#1

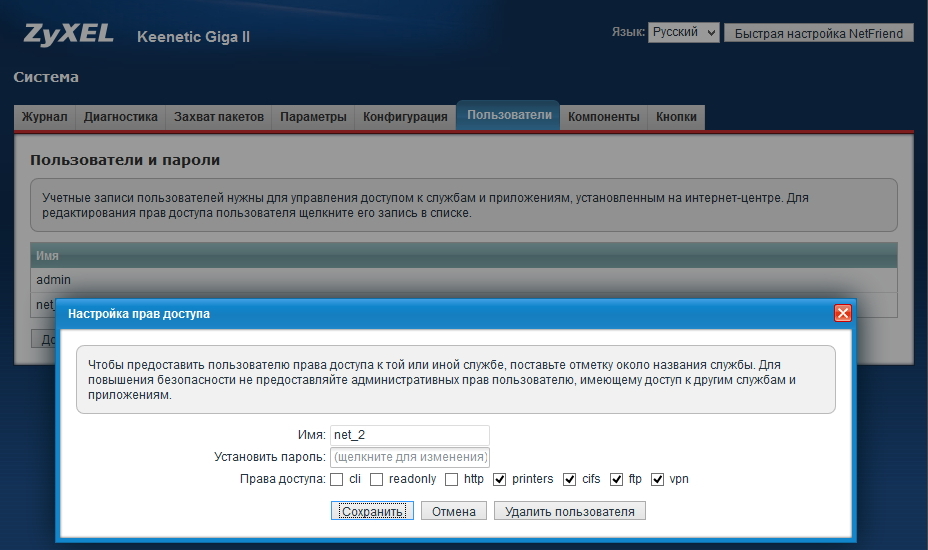

В меню Система > Пользователи установите для пользователя, от имени которого будет выполняться PPTP-подключение к серверу, права доступа – vpn.

При работе устройства в данной схеме не следует устанавливать от имени этого же пользователя подключения из других расположений (т.е. учетная запись с именем net_2 будет использоваться исключительно для PPTP-подключений).

Затем в меню Приложения > Сервер VPN включите привязку сервера к интерфейсу Домашняя сеть. Начальный IP-адрес пула следует выбрать таким, чтобы не возникало перекрытия с диапазонами IP-адресов домашних сетей ДС#1 и ДС#2. Рекомендуется оставить в этом поле значение по умолчанию 172.16.1.33, а для клиентского устройства, участвующего в схеме, указать в списке пользователей статический IP-адрес из этой же подсети.

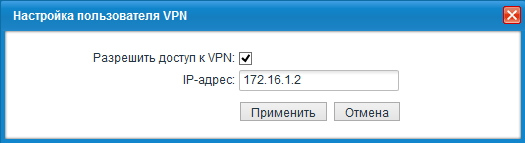

В нашем примере пользователь net_2 будет при подключении к VPN-серверу получать IP-адрес 172.16.1.2. Для настройки нужно щелкнуть мышкой по нужной учетной записи и в поле IP-адрес указать адрес.

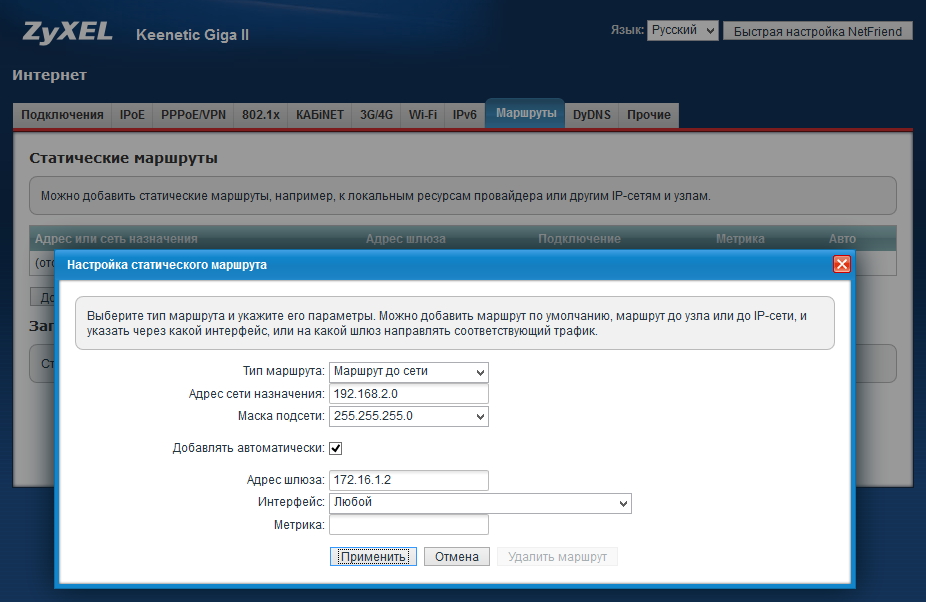

Для того чтобы клиентам ДС#1 были доступны ресурсы домашней сети ДС#2, в меню Интернет > Маршруты нужно создать статический маршрут, с указанием расположения сети ДС#2. В нашем примере локальная сеть 192.168.2.0/255.255.255.0 станет доступна через IP-адрес, выданный сервером подключившемуся клиенту (в нашем случае это клиент c именем net_2 и с IP-адресом 172.16.1.2). При настройке маршрута следует указать опцию Добавлять автоматически и выбрать в поле Интерфейс значение Любой.

Внимание! После добавления маршрута, он сразу не заработает, нужно будет переподключить VPN-туннель. Отключите VPN-соединение и затем установите его снова.

Настройка Keenetic#2

На этом устройстве потребуется выполнить две основные настройки.

1. Объединяемые сети имеют разные адресные пространства – 192.168.1.0/24 и 192.168.2.0/24 (маска 255.255.255.0) - домашняя сеть сервера (#1) и клиента (#2) соответственно, поскольку в локальной сети клиента требуется использовать адресацию, отличную от сети сервера. Настроить параметры локального адреса устройства можно в меню Домашняя сеть > Параметры IP. Подробнее выполнение данной настройки описано в примечании к статье «Как можно определить, в каком режиме работает ADSL-модем (в режиме моста или маршрутизатора)?».

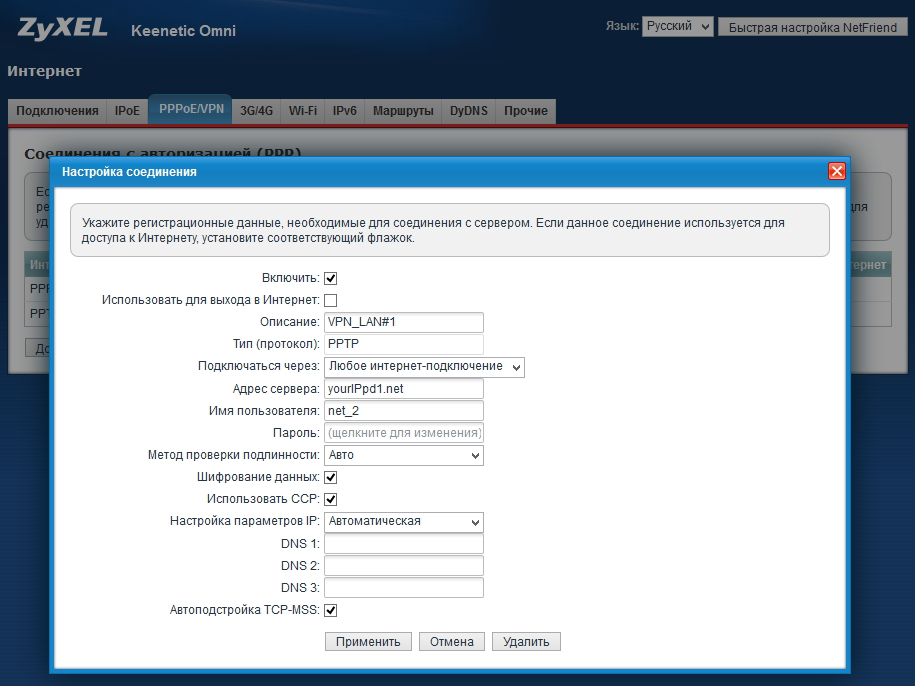

2. Интернет-центр Keenetic#2 будет работать в качестве PPTP-клиента. Требуемое PPTP-подключение к VPN-серверу нужно создавать в меню Интернет > PPPoE/VPN.

При настройке соединения не нужно устанавливать флажок Использовать для выхода в Интернет, тогда клиент получит информацию о локальной домашней сети ДС#1, расположенной за сервером, автоматически. Это избавляет от необходимости настраивать статическую маршрутизацию. Укажем в поле Тип (протокол) значение PPTP, а в поле Подключаться через можно оставить значение по умолчанию. В поле Адрес сервера нужно будет указать публичный IP-адрес интернет-центра Keenetic#1, который используется для подключения к ПД#1. Если этот IP-адрес назначается динамически, воспользуемся функцией DyDNS для доступа по доменному имени вместо IP-адреса (в нашем примере используется доменное имя yourIPpd1.net).

Важно! По умолчанию при настройке Сервера VPN (на Keenetic#1) включено шифрование данных. В сети Интернет не рекомендуется передавать данные открытым способом. При данной настройке устанавливаемый PPTP-туннель защищает сетевые данные при помощи шифрования MPPE 128. Это надёжный метод защиты от несанкционированного доступа, однако в некоторых случаях может потребоваться отключить шифрование. Для этого достаточно будет установить в настройках Сервера VPN флажок Разрешить подключения без шифрования (на Keenetic#1) и убрать флажок Шифрование данных при настройке соединения на Keenetic#2. При этом возможен незначительный прирост в скорости обмена данными, и зависит это от многих факторов. Не следует отключать при настройке клиента использование CCP, так как этот алгоритм используется в реализации сервера для сжатия в служебных заголовках и сопутствующих данных.

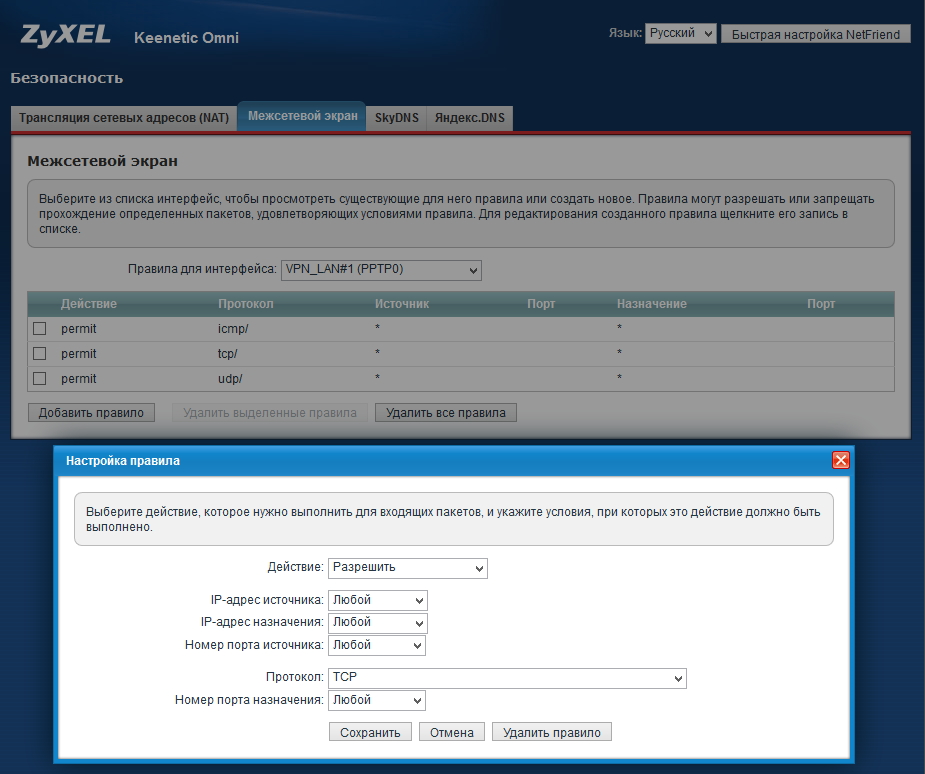

Внимание! Поскольку на интерфейсе PPTP-клиента Keenetic#2 по умолчанию включен межсетевой экран, блокирующий все входящие соединения к домашней сети #2 (в направлении оранжевых стрелок, показанных на первой иллюстрации), в нём требуется открыть нужные для работы порты/протоколы.

В меню Безопасность > Межсетевой экран создайте соответствующие правила для входящих подключений по любым протоколам (как правило, достаточно будет открыть доступ по протоколам tcp/icmp/udp).

Важно! Если вы настроили VPN-туннель IPSec и он был успешно установлен, но пинг проходит только до удаленного роутера и не проходит на хосты удаленной сети, то вероятнее всего на самих хостах блокирует трафик Брандмауэр Windows (Межсетевой экран, Firewall). Дополнительную информацию можно найти в статье «Настройка Брандмауэра Windows для подключений из сети за VPN-сервером Keenetic»

Примечание

Вопросы – ответы

Я все сделал(а) в точности по данной статье, но не могу получить доступ к компьютеру в удаленной сети за VPN. С чем это может быть связано?

- Брандмауэр (или межсетевой экран) Windows. Если вы пытаетесь выполнить ping компьютера по его IP-адресу, убедитесь, что на компьютере не блокируются входящие подключения (по умолчанию Брандмауэр Windows блокирует icmp-запросы). Попробуйте повторить ping, отключив блокировку.

- Версия микропрограммы интернет-центра. Убедитесь, что устройства Keenetic#1 и #2 используют последние доступные обновления компонентов микропрограммы.

- Общие ресурсы в сети Windows. Если вы открываете папку общего доступа, например по адресу "\\192.168.2.2\pc2_share", проверьте, что назначены соответствующие права доступа к папке и указаны правила подключения к общим ресурсам в ОС Windows. В случае если для доступа к ресурсу требуется авторизоваться на удалённом компьютере, на нём следует проверить права доступа для пользователя, с именем которого выполняется авторизация.

К данной статье присоединен Windows-Firewall-Settings.pdf о настройке брандмауэра в ОС Windows, когда нужно подключиться к компьютеру через VPN-туннель между интернет-центрами серии Keenetic.

В указанной в данной статье схеме локальные сети двух роутеров объединены через Интернет по защищённому туннелю. Какие ограничения в работе сети предполагает такое решение?

- Скорость обмена данными. Дополнительная нагрузка на устройство, связанная с маршрутизацией, обработкой и шифрованием данных, может вызвать ограничение скорости передачи данных по сравнению с предоставляемой провайдерами пропускной способностью канала. По результатам нашего тестирования в лаборатории максимальный предел скорости в PPTP-туннеле составил 35 Мбит/c.

- Не поддерживается работа автоматического определения компьютеров в присоединённой сети (такие функции как Обозреватель компьютеров в Windows). Автоматическое определение компьютеров и устройств в сети Microsoft Windows в данной реализации не будет работать, поскольку объединение сетей происходит на третьем уровне модели OSI, с задействованием NAT (трансляции сетевых адресов) и маршрутизации. Ограничения, накладываемые этими факторами, препятствуют работе службы Computer Browser (Обозреватель компьютеров), т.к. последние используют немаршрутизируемые типы передачи данных, рассчитанные на рамки одноранговой сети. Также в связи с этим не будет работать доступ к устройствам в другой сети по их сетевым именам.

А каковы преимущества указанного в статье метода перед открытием портов в межсетевом экране?

- Наиболее существенное отличие — в осуществлении возможности доступа к подключенной сети, вне зависимости от публичного IP-адреса.

- Шифрование данных. Перехват передаваемых данных в сети Интернет не позволит определить содержимое в пределах стойкости шифрования MPPE 128.

- Защищённое подключение. Доступ к открытому порту возможен только при аутентификации с именем пользователя и паролем.

- Использование локальных адресов удалённой сети. Автоматическое установление туннельного подключения между роутерами означает прозрачный доступ между сетями без необходимости дополнительных настроек и создания подключений на компьютерах. Ярлыки и ссылки на ресурсы локальных устройств и самих интернет-центров будут работать всегда при подключении к одной из объединённых сетей, т.к. каждое устройство в них имеет уникальный адрес.

Мне требуется объединить несколько домашних сетей (больше двух), чтобы иметь доступ из каждой сети в любую другую. Возможно ли это?

- Да, поскольку к VPN-серверу на одном интернет-центре можно подключить до 10 удалённых сетей, полное количество объединённых локальных сетей равно 11. Подробности вы сможете найти в статье: «Возможно ли с помощью интернет-центров объединять больше двух домашних сетей, используя компонент микропрограммы Сервер PPTP?»

Может ли работать SIP-телефония через созданный VPN-туннель PPTP?

- Да, как и другие технологии передачи данных, SIP-телефония может работать через установленный VPN-туннель.

Как настроить маршрутизацию на интернет-центре для доступа в VPN-туннель PPTP без NAT?

- Информацию можно найти в статье: «Как настроить интернет-центр для организации доступа в Интернет с включенным NAT, а в корпоративную сеть доступ без NAT (с IP-адресами из своей локальной сети)?»

VPN-клиенту хочу выделить постоянный (статический) IP-адрес 172.16.1.35 из пула адресов 172.16.1.33 - 172.16.1.43, но при подключении он всё-равно подхватывает первый динамический IP-адрес из пула, т.е. 172.16.1.33. Подскажите, как нужно настроить такое подключение?

- В меню Приложения на вкладке Сервер VPN нужно включить опцию Одно подключение на пользователя.

KB-4214