NOTE: Важно! Если вы планируете настроить Keenetic в качестве VPN-сервера, начать необходимо с проверки того, что он имеет публичный "белый" IP-адрес, а при использовании доменного имени KeenDNS, что оно настроено в режиме "Прямой доступ", для которого также требуется публичный IP-адрес. При несоблюдении любого из этих условий подключение к такому серверу из Интернета будет невозможно.

В нашем примере для VPN IPSec-подключения мы будем использовать бесплатное ПО Shrew VPN Client, скачать его можно с сайта производителя: https://www.shrew.net/download

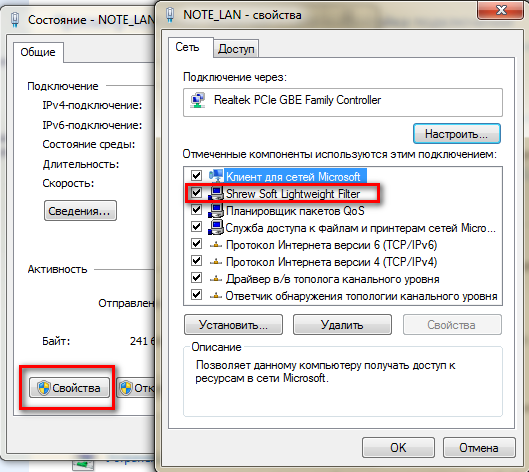

Установите VPN-клиент и проверьте, что установился специальный драйвер для работы Shrew (в Свойствах сетевого подключения должна стоять галочка напротив Shrew Soft Lightweight Filter).

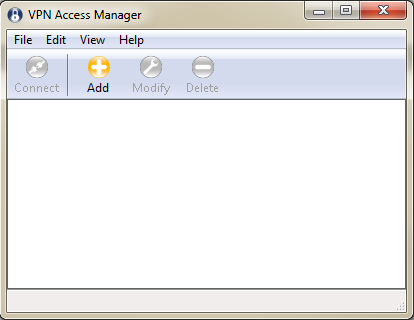

Запустите VPN Access Manager.

9. После запуска откроется окно программы.

10. Нажмите кнопку Add для создания VPN-подключения.

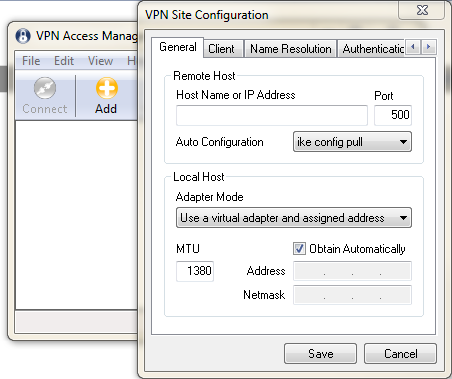

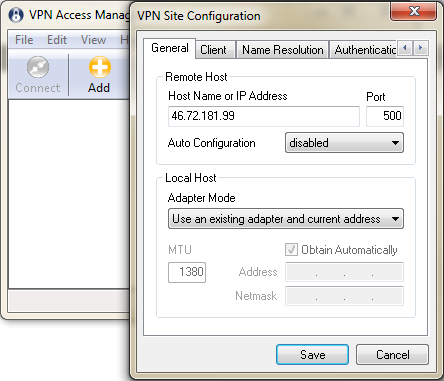

11. На вкладке General нужно указать настройки:

- Host Name or IP address — внешний/публичный IP-адрес Keenetic (в нашем случае 46.72.181.99);

- Auto Configuration: disabled;

- Adapter Mode: Use an existing adapter and current address.

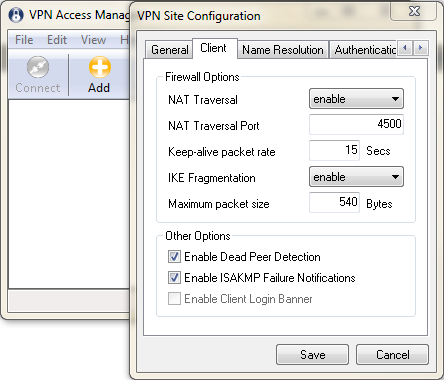

12. На вкладке Client оставьте значения по умолчанию.

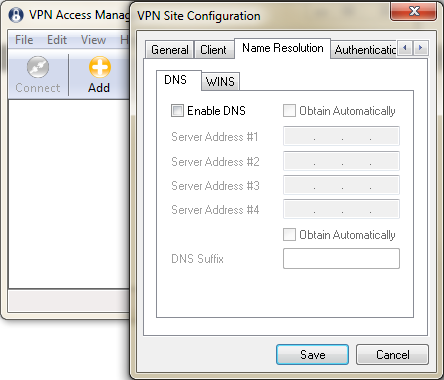

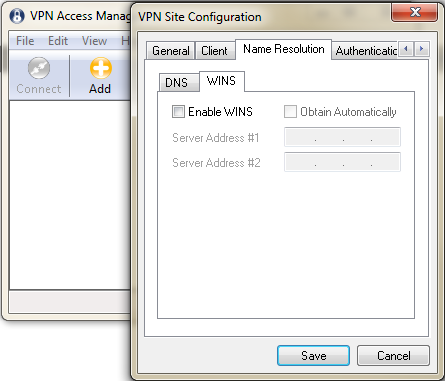

13. На вкладке Name Resolution снимите галочки Enable DNS и Enable WINS.

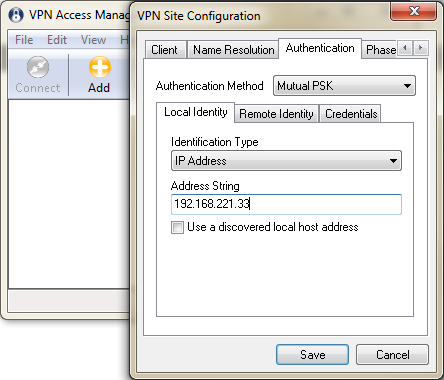

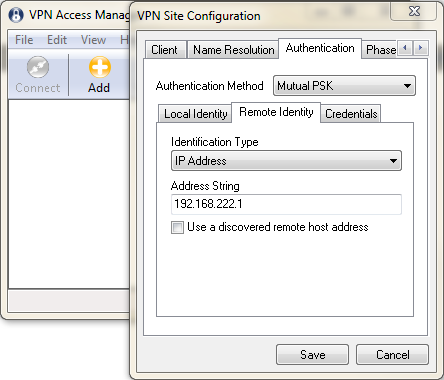

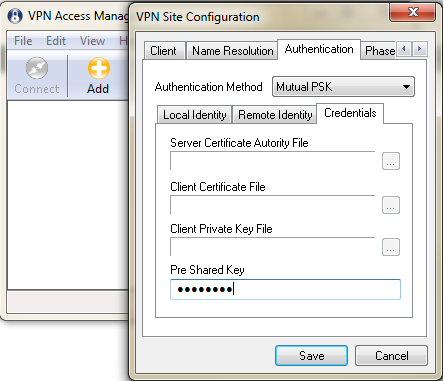

14. На вкладке Authentication укажите следующие параметры:

- Authentification Method: Mutual PSK;

- Local Identifity > Identification Type: IP Address - Address String: 192.168.221.33 и снимите галочку Use a discovered local host address;

- Remote Identifity> Identification Type: IP Address - Address String: 192.168.222.1 и снимите галочку Use a discovered local host address;

- Credentials> Pre Shared Key: 12345678.

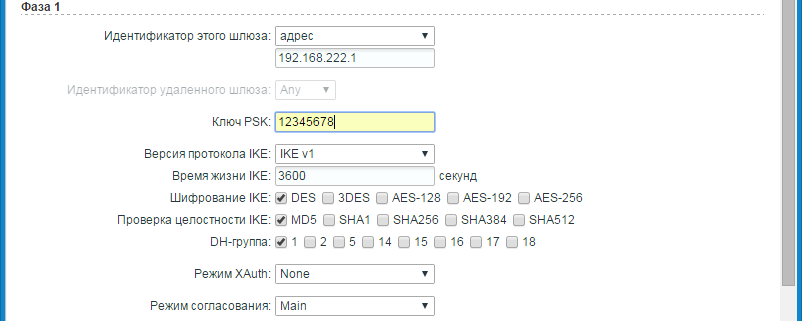

15. На вкладке Phase1 укажите:

- Exchange Type: main;

- DH Exchange: group 1;

- Cipher Algorithm: des;

- Hash Algorithm: md5;

- Key Life Time limit: 3600.

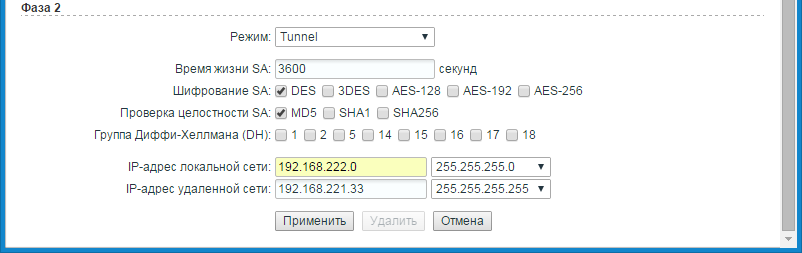

16. На вкладке Phase 2 укажите:

- Transform Algorithm: esp-des;

- HMAC Algorithm: md5.

Внимание! Настройки фаз 1 и 2 должны совпадать с аналогичными параметрами, установленными на устройстве, с которым будет устанавливаться VPN-туннель.

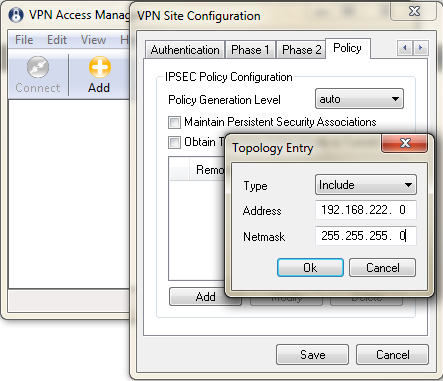

17. На вкладке Policy снимите галочку Obtain Topology Automatically or Tunnel All, нажмите Add и укажите локальную подсеть за Keenetic.

Нажмите OK и Save для сохранения настроек.

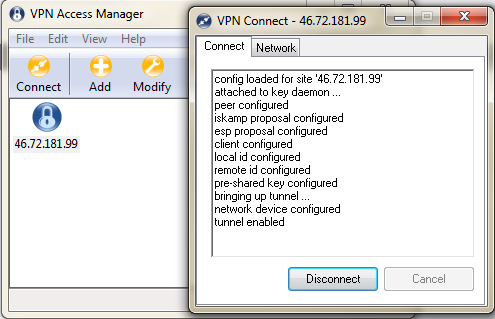

18. В списке подключений появится созданное VPN-соединение.

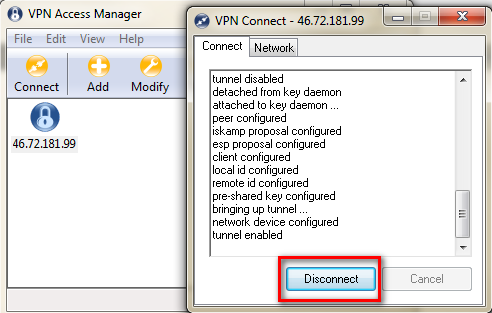

19. Дважды щелкните по ярлыку VPN-подключения и нажмите в открывшемся окне Connect для запуска VPN-соединения.

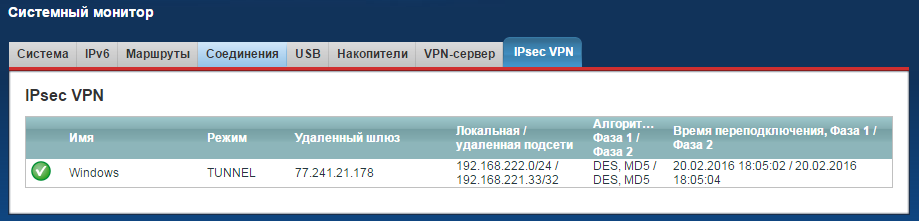

В итоге вы должны увидеть последнюю запись: tunnel enabled (данное сообщение означает, что успешно установлена фаза 1 туннеля).

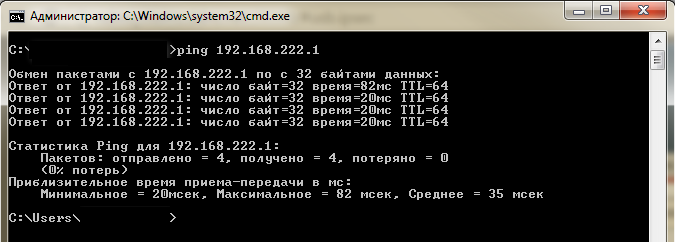

20. Для завершения установки VPN-туннеля нужно с компьютера (из командной строки Windows) запустить трафик в направлении удаленной подсети, находящейся за роутером Keenetic.

Например, сделать это можно командой ping (в нашем примере выполняется пинг IP-адреса роутера 192.168.222.1).

21. Для отключения туннеля в VPN Access Manager нажмите кнопку Disconnect.

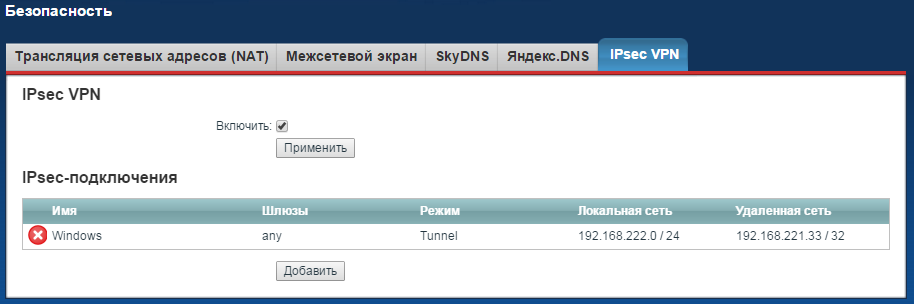

Пример настройки IPSec-подключения на ответной стороне VPN-сервера:

Примечание

- Если наблюдаются разрывы VPN-подключения, попробуйте на Keenetic отключить опции Nailed-up и Обнаружение неработающего пира (DPD).

Nailed-up (данная настройка предназначена поддерживать работу туннеля в простое, т.е. когда нет передачи трафика, и восстанавливать его при разрыве).

Обнаружение неработающего пира DPD (данная функция проверяет работоспособность туннеля, посылая Hello-пакеты, на которые удаленная сторона должна прислать ответ). - На компьютере с ОС Linux также можно воспользоваться бесплатным программным VPN-клиентом Shrew Soft VPN Client. Загрузить программу можно с сайта разработчика https://www.shrew.net/download или найти её и установить через Центр приложений операционной системы.

Shrew Soft VPN Client успешно работает в операционных системах FreeBSD, NetBSD, Fedora Core и в различных дистрибутивах Ubuntu Linux (Mint, Xubuntu и др.) на платформах x86 и amd64.