Самая распространенная задача при использовании различных VPN-подключений (L2TP/IPsec, PPTP, SSTP) — обеспечить удаленный доступ клиентам в локальную сеть VPN-сервера. В этом случае при подключении клиента на VPN-сервере происходит автоматическая маршрутизация трафика в локальную сеть. Но иногда возникает задача организовать доступ не только к локальной сети VPN-сервера, но и в обратную сторону, т.е. из сети VPN-сервера в удаленную сеть VPN-клиента, чтобы обеспечить обмен данными между двумя сторонами VPN-туннеля.

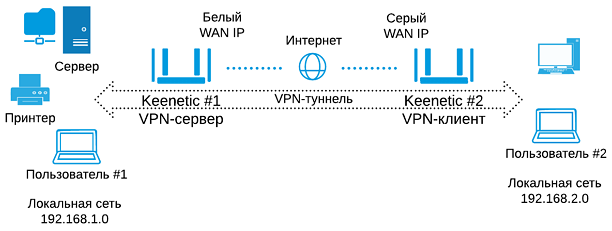

Предположим, что интернет-центр Keenetic#1 подключен к сети Интернет через провайдера, предоставившего "белый" публичный IP-адрес. На этом интернет-центре будет включен один из VPN-серверов (L2TP/IPsec, PPTP, SSTP).

Интернет-центр Keenetic#2 имеет выход в Интернет через провайдера, который предоставил "серый" IP-адрес.

NOTE: Важно! Интернет-центр Keenetic, на котором будет работать VPN-сервер L2TP/IPsec или PPTP, должен быть подключен к Интернету с белым IP-адресом, а при использовании доменного имени KeenDNS, оно должно быть настроено в режиме "Прямой доступ", для которого также требуется публичный IP-адрес. При несоблюдении любого из этих условий подключение к такому серверу из Интернета будет невозможно.

Что касается туннеля SSTP, то его основным преимуществом является способность работать через облако, т.е. он позволяет установить подключение между клиентом и сервером, даже при наличии частных IP-адресов с обеих сторон.

Интернет-центр Keenetic#2 автоматически устанавливает подключение к VPN-серверу (Keenetic#1), что позволяет пользователям его локальной сети (Пользователь#2) получать доступ как непосредственно на Keenetic#1 (для подключения к USB-накопителям и принтерам), так и к ресурсам, расположенным в его локальной сети, — компьютерам, серверам NAS и пр. При выполнении приведенных ниже рекомендаций аналогичная возможность доступа обеспечивается и в обратном направлении, т.е. в локальную сеть Keenetic#2 из локальной сети Keenetic#1. Например, Пользователь#1 сможет обратиться к файлам, расположенным в папке общего доступа на компьютере Пользователя#2.

Настройка Keenetic#1

Для того чтобы клиентам локальной сети VPN-сервера были доступны ресурсы локальной сети за VPN-клиентом, нужно добавить статический маршрут, с указанием расположения сети клиента. В нашем примере локальная сеть 192.168.2.0/255.255.255.0 станет доступна через IP-адрес, выданный VPN-сервером подключившемуся клиенту (в нашем случае это будет клиент c IP-адресом 172.16.1.2).

На странице "Маршрутизация" нажмите "Добавить маршрут". В появившемся окне "Параметры статического маршрута" в поле "Тип маршрута" выберите значение "Маршрут до сети", в поле "Адрес сети назначения" укажите удаленную подсеть, к которой вы хотите организовать доступ и которая находится на стороне VPN-клиента.

В поле "Адрес шлюза" следует вписать IP-адрес VPN-клиента, предоставленный VPN-сервером при подключении. В настройках VPN-сервера выключите опцию "Множественный вход" и определите постоянный IP-адрес для VPN-клиента. Сделать это можно на странице настройки VPN-сервера в разделе "Пользователи".

При настройке статического маршрута следует включить опцию "Добавлять автоматически" и в поле "Интерфейс" оставьте значение "Любой".

NOTE: Важно! После добавления маршрута, он сразу не заработает, нужно будет переподключить VPN-туннель. Отключите VPN-соединение и затем установите его снова.

Настройка Keenetic#2

На интернет-центре со стороны VPN-клиента обратите внимание на следующие настройки:

1. При настройке VPN-соединения не нужно включать опцию "NAT для клиентов". Эта настройка служит для доступа клиентов VPN-сервера в Интернет. При подключении VPN-клиент автоматически получит информацию о локальной сети расположенной за сервером. Это избавляет от необходимости настраивать статическую маршрутизацию.

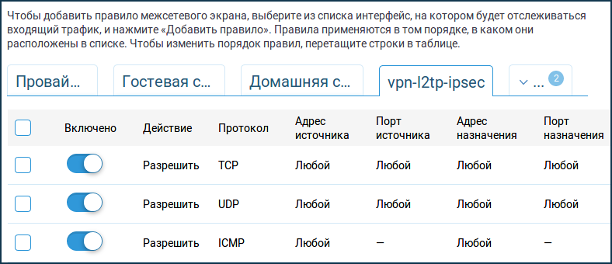

2. Поскольку на интерфейсе VPN-клиента Keenetic#2 по умолчанию включен межсетевой экран, блокирующий все входящие соединения к локальной сети (в нашем примере к сети 192.168.2.x), в нём требуется открыть нужные для работы порты/протоколы.

На странице "Межсетевой экран" выберите из списка интерфейс, на котором будет отслеживаться входящий трафик (это VPN-подключение), и нажмите "Добавить правило" для создания правил доступа по любым протоколам (как правило, достаточно будет открыть доступ по протоколам tcp/udp/icmp).

TIP: Примечание:

a. Если вы установили VPN-подключение, а пинг проходит только до удаленного роутера и не проходит на компьютеры удаленной сети, то вероятнее всего на компьютерах блокирует трафик Брандмауэр Windows (Firewall). Дополнительную информацию можно найти в статье "Настройка Брандмауэра Windows для подключений из сети за VPN-сервером Keenetic".

Если вы пытаетесь выполнить ping компьютера по его IP-адресу, убедитесь, что на компьютере не блокируются входящие подключения (по умолчанию Брандмауэр Windows блокирует icmp-запросы). Попробуйте повторить ping, отключив блокировку.

б. При использовании защищённых VPN-туннелей могут возникать ограничения скорости обмена данными. Дополнительная нагрузка на устройство, связанная с маршрутизацией, обработкой и шифрованием данных в VPN, может вызвать ограничение скорости передачи данных по сравнению с предоставляемой провайдерами пропускной способностью канала. Например, VPN-сервер SSTP работает через облачные серверы Keenetic Cloud, его скорость зависит от числа пользующихся облаком пользователей и их активности.

в. Через VPN-туннель не поддерживается автоматическое определение имен компьютеров и устройств в сети Microsoft Windows, поскольку объединение сетей происходит на третьем уровне модели OSI, с задействованием NAT (трансляции сетевых адресов) и маршрутизации. Ограничения, накладываемые этими факторами, препятствуют работе службы Computer Browser (Обозреватель компьютеров), которая использует немаршрутизируемые типы передачи данных, рассчитанные на рамки одноранговой сети. В связи с этим не будет работать доступ к устройствам удаленной сети по их сетевым именам.

г. Можно объединить несколько домашних сетей, чтобы иметь доступ из каждой сети в любую другую. К VPN-серверу на одном интернет-центре можно можно установить более 10 клиентских одновременных подключений.

Начиная с версии KeeneticOS 2.14 был увеличен лимит количества VPN-туннелей PPTP:

до 100 (для Start, 4G, Lite, Omni, City, Air, Extra и Zyxel Keenetic Air, Start II, Lite III rev.B, 4G III rev.B, Extra II);

до 150 (для DSL и Duo) и до 200 (для Giga и Ultra).

В версиях до 2.14 ограничение для VPN PPTP составляло 10 одновременных туннелей.

Для VPN-туннелей L2TP/IPsec ограничение отсутствует.

д. SIP-телефония, как и другие технологии передачи данных, сможет работать через установленный VPN-туннель.