Ваша домашняя сеть может быть подключена к сети офиса или другого интернет-центра Keenetic по VPN PPTP при любом способе выхода в Интернет. Встроенный сервер PPTP обеспечивает возможность защищенного доступа к домашней сети через Интернет со смартфона, планшета или компьютера откуда угодно, как если бы вы находились у себя дома. PPTP (Point-to-Point Tunneling Protocol) самый доступный и простой способ подключения к VPN.

NOTE: Важно! Интернет-центр Keenetic, на котором будет работать VPN-сервер PPTP, должен быть подключен к Интернету с белым IP-адресом, а при использовании доменного имени KeenDNS, оно должно быть настроено в режиме "Прямой доступ", для которого также требуется публичный IP-адрес. При несоблюдении любого из этих условий подключение к такому серверу из Интернета будет невозможно.

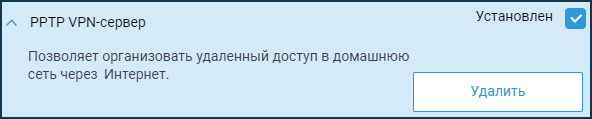

Для настройки сервера обязательно нужно установить компонент системы "PPTP VPN-сервер". Сделать это можно на странице "Общие настройки" в разделе "Обновления и компоненты", нажав на "Изменить набор компонентов".

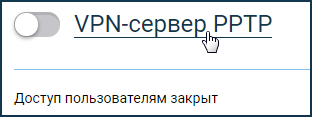

После этого перейдите на страницу "Приложения". Здесь вы увидите панель "VPN-сервер PPTP". Нажмите по ссылке "VPN-сервер PPTP".

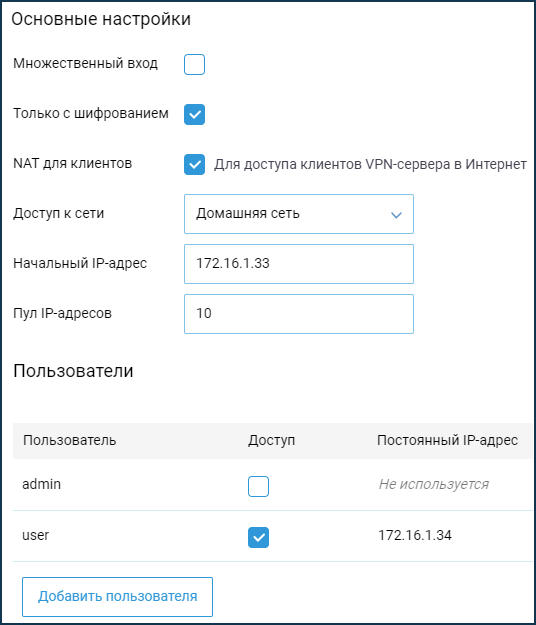

Выполните настройку сервера.

Параметр "Множественный вход" управляет возможностью устанавливать к серверу несколько одновременных подключений, используя при этом одни и те же учетные данные. Это не является рекомендованным сценарием в связи с понижением уровня безопасности и неудобствами при мониторинге. Однако, при первоначальной настройке, или для случаев, когда требуется разрешить установку туннеля с нескольких устройств одного пользователя, опцию можно оставить включенной.

C одним логином и паролем можно подключить несколько клиентов.

NOTE: Важно! При выключенной опции "Множественный вход", появляется возможность назначить постоянный IP-адрес для PPTP-клиента. Сделать это можно на странице настройки VPN-сервера PPTP в разделе "Пользователи".

По умолчанию на сервере включена опция "Только с шифрованием". Это означает, что в туннеле будет использоваться протокол шифрования данных MPPE (Microsoft Point-to-Point Encryption). В Keenetic MPPE поддерживает длину ключа шифрования 40 (по умолчанию) или 128 бит. MPPE обеспечивает безопасность передачи данных для подключения PPTP между VPN-клиентом и VPN-сервером.

NOTE: Важно! В PPTP-сервере Keenetic по умолчанию протокол MPPE работает с ключом 40 бит, в соответствии с законодательством, действующем на территории Таможенного союза России, Белоруссии и Казахстана. В ОС Windows по умолчанию протокол MPPE использует для PPTP-подключений ключ 128 бит. Дополнительную информацию, о подключении к PPTP-серверу интернет-центра Keenetic из Windows, вы найдете в статье "Особенности подключения к PPTP-серверу интернет-центра из Windows".

В настройках сервера по умолчанию включена опция "NAT для клиентов". Эта настройка служит для доступа клиентов VPN-сервера в Интернет. В клиенте, встроенном в ОС Windows, такая функция включена по умолчанию и при установке туннеля запросы в Интернет будут отправляться через него.

NOTE: Важно! Если отключить функцию "NAT для клиентов" на сервере, но не перенастроить политику маршрутизации по умолчанию в Windows-клиенте, то после установки туннеля на компьютере может не работать доступ в Интернет. Дополнительная информация представлена в статье "Изменение политики маршрутизации VPN-подключения в Windows, при выключенной опции "NAT для клиентов" на сервере".

В настройках сервера в поле "Доступ к сети" также можно указать отличный от Домашней сети сегмент, если это необходимо. Через туннель в таком случае будет доступна сеть указанного сегмента.

Общее количество возможных одновременных подключений задается настройкой размера пула IP-адресов. Как и начальный IP-адрес, эту настройку не рекомендуется менять без необходимости.

NOTE: Важно! Если "Начальный IP-адрес" попадает в диапазон сети указанного в поле "Доступ к сети" сегмента, включается функция ARP-Proxy, что позволит обращаться к такому VPN-клиенту из указанного локального сегмента. Например, если в поле "Доступ к сети" выбрана домашняя сеть 192.168.1.0 с маской 255.255.255.0 и настройками DHCP-сервера: "Начальный адрес пула": 192.168.1.33, "Размер пула адресов": 120, вы можете задать "Начальный IP-адрес" VPN-сервера 192.168.1.154, который попадает в диапазон 192.168.1.1-192.168.1.254, и иметь доступ из домашней сети к VPN-клиентам наравне с доступом к локальным устройствам.

В разделе "Пользователи" выберите пользователей, которым хотите разрешить доступ к PPTP-серверу и в локальную сеть. Здесь же вы можете добавить нового пользователя, указав имя и пароль.

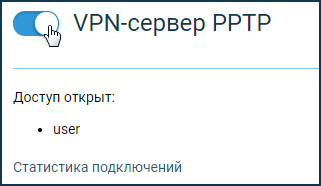

После настройки сервера переведите переключатель в состояние Включено.

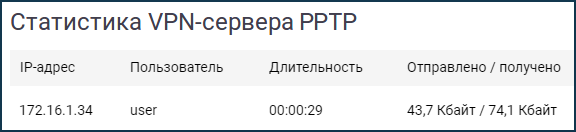

Нажав на ссылку "Статистика подключений" вы можете посмотреть статус подключения и дополнительную информацию об активных сессиях.

Если вы хотите организовать доступ клиентов не только к локальной сети VPN-сервера, но и в обратную сторону, т.е. из сети VPN-сервера в удаленную сеть VPN-клиента, чтобы обеспечить обмен данными между двумя сторонами VPN-туннеля, обратитесь к инструкции "Маршрутизация сетей через VPN".

NOTE: Важно! Если при установленном подключении наблюдаются проблемы с открытием сайтов, попробуйте вручную задать MTU на сервере, используйте, например, значения 1460 или 1400 байт. Задать MTU можно при помощи команд CLI:

vpn-server

mtu 1400

system configuration save

TIP: Примечание

Для подключения к серверу в качестве клиента можно использовать:

интернет-центр Keenetic - "Клиент PPTP";

мобильное устройство на базе Android - "Подключение к VPN-серверу PPTP из Android";

компьютер под управлением ОС Windows - "Пример PPTP-подключения в Windows";

компьютер под управлением ОС Linux.